GURI SoftHouse

Desenvolvimento de Sistemas e

Consultoria em Informática

COMO IDENTIFICAR SPAM - PART 6

ANÁLISE DE UMA MENSAGEM MALICIOSA

As mensagens maliciosas tem como característica estabelecer um vínculo de dependência ou exigência. O objetivo é capturar as credenciais de autenticação dos usuários.

Os argumentos usados são diversos. Um deles é mostrado aqui.

PROCEDIMENTOS OPERACIONAIS

Nenhum operador, administrador ou gerente de rede ou sistema precisa de senha de usuário para alterar alguma caracteristica de perfil, computador, ou conta de email, pois eles acessam contas com super-privilégios, o que lhe garante a autoridade de realizar aquela modificação/alteração.Reduzir a quantidade de spam, aumentar o espaço em disco, atualizar o sistema, etc. são tarefas administrativas que dispensam qualquer ajuda do usuário final.

Os "avisos" sobre as "manobras administrativas" são feitos, sempre, em sistemas que participam da rede que os outros equipamentos serão afetados (direta ou indiretamente) por aquelas modificações. Deve ser feito desta forma pois, caso o procedimento resulte em algum problema então ele será revertido. A operação remota, nestes casos, poderia resultar em bloqueios, o que impede a restauração.

AVALIANDO O CABEÇALHO

Ciente disso, seja o cabeçalho da mensagem abaixo, considerando que ela foi lida a partir de um sistema webmail (como o gmail, hotmail, yahoo, etc) pertencente a uma empresa. A mensagem foi enviada para vários usuários.Realizando os procedimentos testados anteriormente não haverá qualquer indício de fraude. Contudo, o fato relaciona o conteúdo ao remetente e à origem da mensagem.

No cabeçalho de Return-Path tem-se o e-mail do remetente.

$ nslookup w.cn

Server: 127.0.0.1

Address: 127.0.0.1#53

Non-authoritative answer:

Name: w.cn

Address: 113.107.160.183

Observe o endereço relacionado ao e-mail: 113.107.160.183

para qual país ela está alocada?

$ whois 113.107.160.183

% [whois.apnic.net]

% Whois data copyright terms http://www.apnic.net/db/dbcopyright.html

% Information related to '113.96.0.0 - 113.111.255.255'

inetnum: 113.96.0.0 - 113.111.255.255

netname: CHINANET-GD

descr: CHINANET Guangdong province network

descr: Data Communication Division

descr: China Telecom

country: CN

CHINA? Mas o sem.br fica em território brasileiro! Se ele tem conta na rede que administra, por que ele usaria um email da China? Epa!!!!!

Conforme citado, os cabeçalhos adicionais seguem um padrão definido por RFC. Observar que na linha 14 consta um deles:

X-Originating-IP: 41.203.69.1

Consultando este IP:

$nslookup 41.203.69.1

Server: 127.0.0.1

Address: 127.0.0.1#53

** server can't find 1.69.203.41.in-addr.arpa.: NXDOMAIN

Ou seja, não há registro... Epa!!!

Para qual país ele está alocado?

$ whois 41.203.66.21

% This is the AfriNIC Whois server.

% Note: this output has been filtered.

% Information related to '41.203.66.0 - 41.203.66.255'

inetnum: 41.203.66.0 - 41.203.66.255

netname: GLOBACOM

descr: Glo Mobile and Glo-1 Routers

country: NG

admin-c: PA2-AFRINIC

...

address: Nigeria

..

source: AFRINIC # Filtered

Nigéria? Por que um administrador atuaria numa rede em território brasileiro a partir da Nigéria? Epa!! Epa! e EEEPAAAA!!!

Perigo! Perigo! Perigo! Perigo, Will Robinson!! OBJETO ALIENIGENA OPERANDO NO BRASIL COM EMAIL DA CHINA E USANDO UM SISTEMA NA NIGÉRIA.

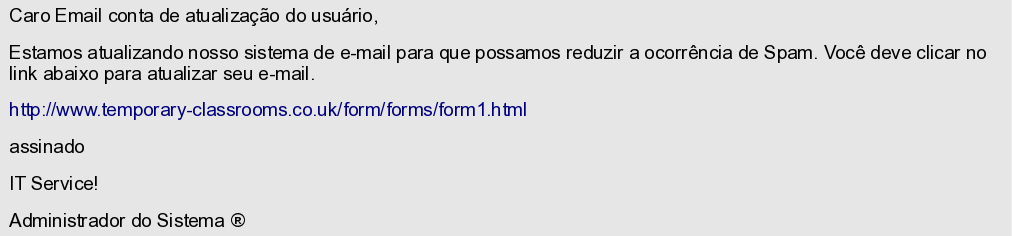

AVALIANDO O CORPO DA MENSAGEM

Olha só!! Além de China e Nigéria, o corpo da mensagem orienta para informar a senha num portal localizado na Inglaterra (co.uk)!!!

Robô! E ele manda visitar um portal na Inglaterra!! Só pode ser um alienígena muito poderoso. Avisarei ao Dr. Smith!!

Dr. Smith!

Dr. Smith!!!

- Oh! Céus! Oh, dor! Só eu faço os gostos desse pirralho.

FINALIZANDO

As "artimanhas" são muitas quando se trata de Internet. Todo o cuidado é pouco!Segundo um amigo de infância: (e que os labels ajudem)

A Internet é uma estrada por onde anda um caminhão carregado com , , dirigido por um , que anda a noite com o .

Antes de pegar uma estrada , e não dê .

Com voce .

Obrigado.

|