GURI SoftHouse

Desenvolvimento de Sistemas e

Consultoria em Informática

VIRUS E BICHOS CIBERNÉTICOS. COMO SE PREVENIR

CONFIGURANDO O WINDOWS PARA A INTERNET

Firewall - C1Para decidir qual regra aplicar deve-se considerar se a há alguma aplicação sujeita a recebimentos ou geradora de datagramas.

Se o serviço está desativado então não há com que se preocupar, porém o caso oposto sim.

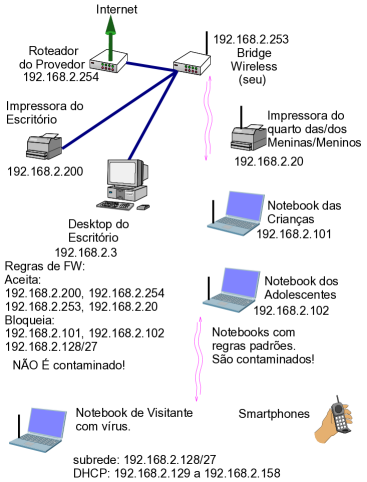

Considere os serviços de NETBIOS que foi desabilitado num exemplo didático anteriormente e uma rede doméstica "especial", onde os computadores usam Windows.

A rede doméstica tem computador computador Desktop, duas impressoras com acesso à rede, dois notebooks das "crianças" e adolecentes da família, e um roteador wireless configurado em modo bridge.

O computador Desktop fica no escritório e pode ser usado pelos pais. Não aceita compartilhamento de discos ou outros periféricos, usa a impressora também localizada no escritório. Os pais realizam alguma consulta em casa para o trabalho, razão pela qual não querem permitir o acesso.

Os notebooks e smartphones, por outro lado, acessam a Internet através do canal wireless, onde também está uma impressora que pode ser levada para os quartos das "eternas crianças".

Os parentes e amigos que visitam a casa, inclusive aquele vizinho nerde que tem um laboratório de bichos no computador dele, usam a rede wireless.

Todos os micro-computadores tem endereço fixo. Os smartphones e visitantes usam a faixa de endereço de uma subrede (192.168.2.128/27) atribuído por DHCP pelo roteador/bridge wireless.

Pronto! Eis um dilema! "Se abrir o virus pega! Se fechar não tem o compartilhamento desejado.".

Desenhe o cenário operacional indentificando TODOS os endereços IPs envolvidos (isto inclue os roteadores, caso exista).

Todas os recursos e funcionalidades "extras", que envolvam rede do Windows, devem ser bloqueadas para impedir que aqueles tipos de datagramas vindos da Internet cheguem à aplicação em execução. Com um pouco de treino e curiosodade o usuário deverá impedir que os mesmos datagramas enviados pelo seu computador sigam para a Internet.

Tal ação poderia ser realizada no Roteador do Provedor. Contudo, alguns provedores de serviço de acesso à Internet instalam aquele Roteador pré-configurado para impedir o acesso aos serviços da sua rede interna. Por contrato, a segurança da rede interna é de sua responsabilidade. Se o roteador aquele roteador também for de sua propriedade, consulte o manual para estabelcer bloqueios de datagrams entrando pela interface com IP do Provedor, para endereços de destinos: 224.0.0.0/4, o bloco IP de sua rede privativas: 172.16.0.0/12, 192.168.0.0/16 e endereços de broadcast 255.255.255.255.

No caso de seu provedor oferecer o serviço utilizando endereço lógico de alguma das redes privativas então ajuste a faixa IP para excluí-la do bloqueio. Quais tipos de filtros devem ser estabelecidos?

Assumindo que foram desativados os serviços desnecessários resta saber quais serviços ainda estão ativos e que devem (ou podem) ser filtrados.

O SO Windows usa a rede para acessar algumas funcionalidades internas, que não podem ser desabilitadas mas que devem ter o acesso limitado.

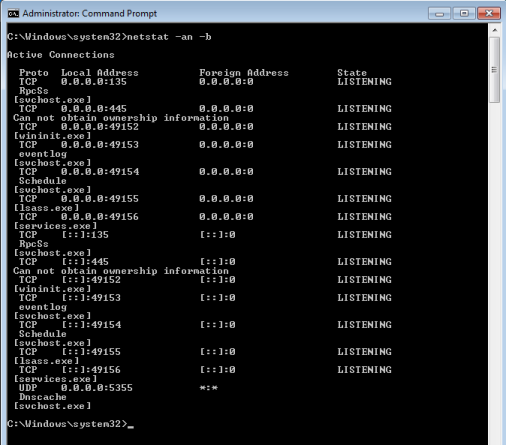

Aquelas aplicações são conhecidas através do comando: 'netstat -an -b', que deve ser executado a partir de uma janela de comandos (Prompt de Comandos), sob privilégios do usuário 'administrator' ou 'administrador'.

Ao clicar o botão direito do mouse sobre o ícone de 'Prompt de Comandos' aparecerá uma barra de opções onde há a opção de ecução como Administrador do sistema.

Na nova janela de comandos, digita-se 'netstat -an -b'.

No computador simulado, observam-se as seguintes portas, protocolos de atendimento e aplicações:

| Protocolo | Porta | Aplicação |

| TCP/IPv4 | 135 | RpcSs [scchost.exe] |

| TCP/IPv4 | 445 | ????? |

| TCP/IPv4 | 49152(*) | (winnit.exe) |

| TCP/IPv4 | 49153(*) | eventlog (svchost.exe) |

| TCP/IPv4 | 49154(*) | Schedule (svchost.exe) |

| TCP/IPv4 | 49155(*) | (lsass.exe) |

| TCP/IPv4 | 49156(*) | (services.exe) |

| TCP/IPv6 | 135 | RpcSs [scchost.exe] |

| TCP/IPv6 | 445 | ????? |

| TCP/IPv6 | 49152(*) | (winnit.exe) |

| TCP/IPv6 | 49153(*) | eventlog (svchost.exe) |

| TCP/IPv6 | 49154(*) | Schedule (svchost.exe) |

| TCP/IPv6 | 49155(*) | (lsass.exe) |

| TCP/IPv6 | 49156(*) | (services.exe) |

| UDP | 5355 | Dnscache(svchost.exe) |

As aplicações com portas marcadas com asterisco (*) podem variar de computador para computador e em tempo de boot do Windows. Apesar de merecerem filtragem, a explicação tormaria muito tempo pois exigirá um script a ser ser executado.

As aplicações nas portas 135 e 445 devem ser filtradas, pois são fontes de contaminação comprovadas. Estas portas podem aceitar conexões somente do próprio computador, cujo IP de origem pode ser aquele atribuído à interface de rede local ou pelo IP 127.0.0.1. Isto explica o motivo pelo qual NÃO É RECOMENDADO USAR DHCP com IP dinâmico em WINDOWS, ou seja, com o IP modicando a cada reboot. As aplicações DHCP permitem atrelar o endereço MAC ao IP.

Assim, em relação aquelas portas (135 e 445), e considerando a interface de origem (Incomming conection), deve-se:

"permitir IP 127.0.0.1"

"permitir IP local"

"bloquear os outros IPs".

ou, simplesmente,

"Permitir, apenas, deste computador"

Isso pode ser feito através de linha de comando ou através da interface gráfica.

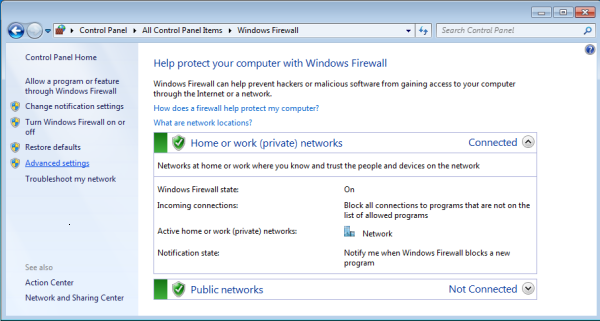

Regras de Bloqueio Via Interface Gráfica

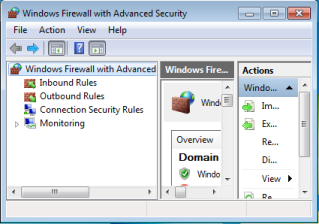

As regras citadas devem ser definidas para todas as aplicações que atendem à mesma porta. Clicando em 'Configurações Avançadas' (Advanced Settings), tem-se:

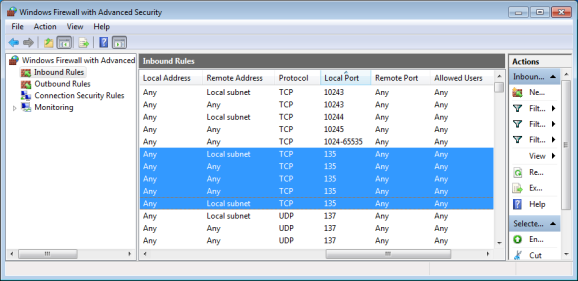

Seleciona-se as regras de Entrada (Inbound Rules) e busca-se as pela porta de atendimento:

Em alguns casos, uma mesma porta está associada a vários serviços, como é o caso da 135.

Por curiosidade, deslocando a barra horizontal para a esquerda, tem-se:

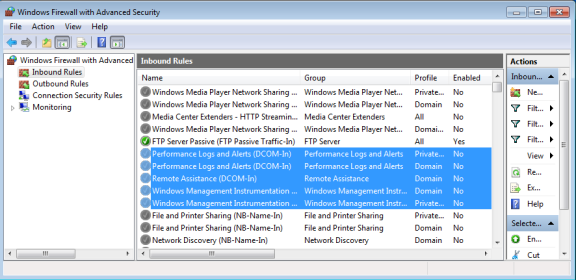

"Curiosamente" as regras de Firewall não estão ativas para aquela porta, uma vez que a coluna 'Habilitada' (Enabled) está em Não (No), conforme figura acima.

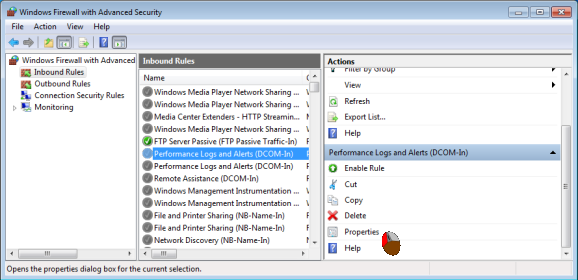

Deve-se configurar todas as aplicações envolvidas para permitir que somente o computador aceite conexão dele mesmo. Selecionando a primeira da lista (deve ser repetido para as outras), clique no item Propriedades (Properties) com o botão esquerdo do mouse.

Deve-se habilitar a regra (Enabled marcado) e modificar a ação para "Permitir a conexão somente se ela é segura" (Allow the connection if it is secure). Em seguida, pressionar o botão "Personalizar.." (Customize...)

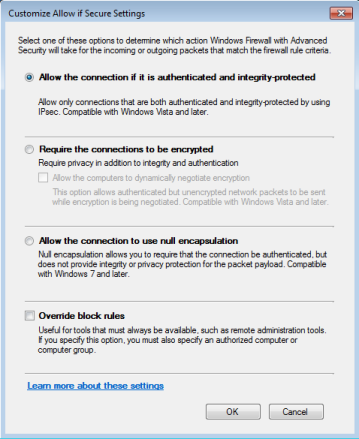

A escolha com a permissão para autenticação e integridade protegida deve ser aceita.

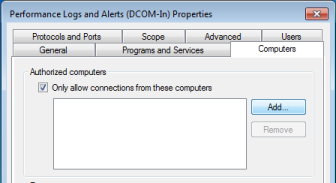

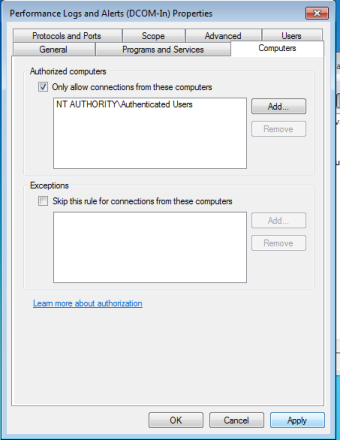

Após pressionar o botão OK, deve-se definir a regra na lapela "Computadores" (Computers), habilitar para aceitar conexões somente os computadores.

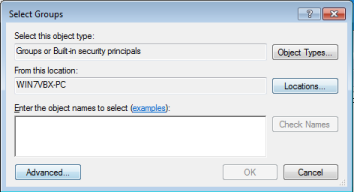

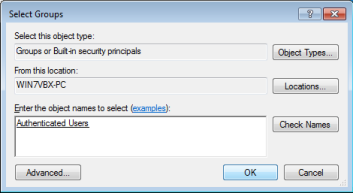

Pressiona-se o botão "Adicionar" (Add) e a janela de seleção de Grupos será aberta.

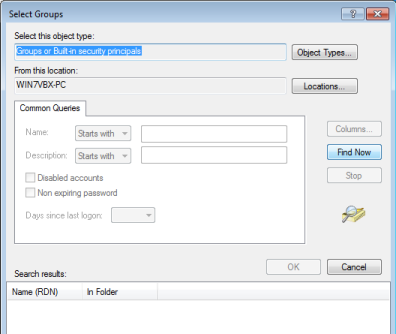

Então, pressione o botão "Avançado.." (Advanced) e na próxima janela o botão para "achar os objetos" (Find Now).

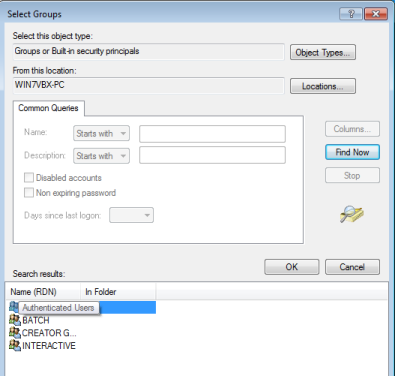

Selecione o objeto "Usuários Autenticados" (Authenticated Users) e pressione o botão OK.

Aquele grupo aparecerá na caixa de texto. Confirme a alteração pressionando o botão OK.

Aplique a regra e salve-a pressionando os botões "Aplicar" (Apply) e OK.

Pronto! A partir de agora somente o próprio computador poderá se conectar nele mesmo, bloqueando qualquer ação externa.

Repita os procedimentos para os outros serviços associados às portas 135 e 445.